Uwaga na fałszywych konsultantów!!!

![]()

Kiedy wyobrażamy sobie cyberprzestępców, najczęściej przychodzą nam na myśl ludzie, którzy przeprowadzają wyrafinowane ataki przez internet. Nic bardziej mylnego – wielu często używa telefonu i podaje się za konsultantów, aby oszukać swoje ofiary. Takie działanie pozwala im wzbudzić zaufanie poprzez bardziej osobistą formę kontaktu, którą jest rozmowa głosowa. Tego typu ataki są bardzo popularne, ze względu na problemy z wykrywaniem ich.

Jak przeprowadzane są ataki telefoniczne?

Oszustom najczęściej chodzi o zdobycie pieniędzy ofiary, pozyskanie określonych informacji lub dostępu do jej komputera. Przestępcy – stosując socjotechniki – manipulują swoimi rozmówcami w taki sposób, by działali według ich instrukcji. Często przekonują, że sytuacja wymaga pilnych działań, co ma na celu wyprowadzenie ofiary z równowagi i nakłonienie jej do podjęcia nieprzemyślanych kroków.

Przestępcy mogą podszywać się pod konsultantów różnych instytucji, np. pod pracowników banku. Bardzo popularny jest wariant, w którym rozmówca informuje o zablokowaniu naszego konta w związku podejrzeniem przejęcia dostępu przez osoby trzecie. Taka osoba może zasugerować, że musimy przelać pieniądze na specjalne bezpieczne konto, żeby uniknąć ich utraty.

Zdarzały się też sytuacje, kiedy przestępcy posuwali się do bardziej wyrafinowanych działań, wymagających kilku telefonów i zaangażowania większej liczby oszustów. Pierwszy telefon wykonywał oszust namawiający do inwestycji bądź podający się za pracownika banku. Jeżeli nie udało się przekonać ofiary, to następował kolejny telefon. Tym razem dzwonił policjant, który informował, że poprzednia rozmowa była próbą oszustwa i wymagane jest przesłanie pieniędzy na specjalne konto.

Co zrobić, żeby nie dać się oszukać?

Osoby podające się za konsultantów liczą na to, że uśpią czujność rozmówcy i nakłonią ją do ujawnienia informacji. Oto kilka wskazówek, jak się przed nimi bronić:

- Nie ufaj bezkrytycznie wyświetlanemu numerowi lub nazwie osoby dzwoniącej. Przestępcy są w stanie je sfałszować! Aby zweryfikować rozmówcę rozłącz się i oddzwoń, sprawdzając wcześniej poprawność numeru. Możesz porównać go z numerem zawartym na stronie internetowej organizacji. Niektóre banki oferują możliwość weryfikacji konsultanta poprzez aplikację.

- W żadnym wypadku nie pozwalaj osobie dzwoniącej na tymczasowe przejęcie kontroli nad twoim komputerem (pracownicy banku nigdy tego nie robią) ani nie pobieraj sugerowanego przez nią oprogramowania. Tą metodą przestępcy mogą zainfekować twój komputer.

- Przed podaniem informacji mogących służyć do autoryzacji np.: adresu zamieszkania, nazwiska panieńskiego matki, zawsze upewnij się, że zweryfikowałeś rozmówcę.

- Pamiętaj: gdy ktoś zadzwoni do ciebie i będzie ponaglał cię do czegoś, zachowaj czujność.

więcej na cert.pl

25.02.2022 Pamiętaj

Ostrzegamy przed fałszywą stroną, na której oszuści oferują zwrot 300 zł za szczepienie. Jeżeli Klient wprowadzi tam swoje hasło do banku, trafi ono bezpośrednio do oszustów, którzy wykorzystają je do kradzieży środków.

Wygląd strony jest łudząco podobny do rządowych witryn. Użyto na niej polskiego godła i napisu „gov.pl”, używanego przez państwowe instytucje. Na stronie możemy przeczytać: „Odbierz 300 zł za szczepienie od Prezydenta Andrzeja Dudy”. Pieniądze mają pochodzić z nieistniejącego programu „Wsparcie”, uruchomionego rzekomo 12 stycznia 2022 roku. Oszukańcza strona informuje, że otrzymają je „wszyscy Polacy, którzy przeszli pełen cykl szczepienia”.

Niebezpieczna strona:

gov.pl-covid[.]pl

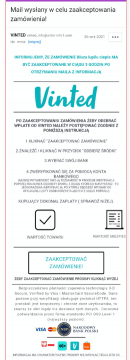

11.01.2022 Ostrzegamy o oszustwach na portalach OLX/Vinted/Allegro

Sprzedajesz swój towar za pomocą popularnych serwisów internetowych np. OLX/Vinted/Allegro? Wystawiasz ogłoszenie o sprzedaży, a kupujący kontaktuje się z Tobą za pomocą komunikatora np. WhatsApp i wykazuje zainteresowanie kupnem przedmiotu? Później dostajesz od niego link na WhatsAppie w celu rzekomego odbioru pieniędzy:

Uważaj! To oszustwo. Link prowadzi do fałszywej strony, na której masz ujawnić swoje dane do logowania. Ta strona łudząco przypomina stronę logowania do Twojego Banku. Jeśli ujawnisz na niej swój login, hasło oraz kod SMS – te dane trafią bezpośrednio do oszusta.

Kampania KNF „UWAGA CYBEROSZUST”

Podstawowe zasady bezpieczeństwa w sieci:

Bankowość internetowa

- Nigdy nie loguj się do bankowości internetowej z linku, który przyszedł do Ciebie mailem lub SMS-em, ani poprzez link z wyszukiwarki. Wpisuj adres strony logowania ręcznie lub korzystaj z przycisku logowania na oficjalnej stronie banku.

- Sprawdzaj adresy stron www, na których się logujesz, oraz ważność ich certyfikatów. Adres strony logowania powinien zaczynać się od https (oznacza to bezpieczne połączenie internetowe).

- Zadbaj o skomplikowane hasła, unikatowe i trudne do odgadnięcia przez postronne osoby.

- Nie używaj tego samego hasła do różnych kont.

- Nie zapisuj haseł na kartkach ani w plikach na komputerze.

- Login i hasło do bankowości oraz numery kart to dane, które powinny być znane tylko Tobie. Nigdy nie podawaj ich innym.

- Nie loguj się przez publiczną, niezabezpieczoną sieć wi-fi lub hotspot do bankowości internetowej czy aplikacji mobilnej.

- Nie loguj się do bankowości na urządzeniach publicznie dostępnych, np. w kafejkach czy w hotelach.

- Pamiętaj aby po każdej sesji wylogować się z bankowości internetowej.

- Ustaw bezpieczne limity operacji dla przelewów, płatności kartami i wypłat gotówki.

Komputer i telefon

- Regularnie aktualizuj oprogramowanie na komputerze i telefonie (system, aplikacje, przeglądarkę, antywirusy).

- Używaj zapory sieciowej (firewall) i systematycznie skanuj komputer programem antywirusowym.

- Nie instaluj na komputerze i smartfonie oprogramowania z nieznanych źródeł.

- Nie podłączaj zewnętrznych nośników danych (np. pendrive) do swojego komputera, jeśli nie masz pewności co do ich bezpieczeństwa. Podobnie z podłączaniem telefonu do komputera.

- Pobieraj aplikację mobilną banku i jej aktualizacje wyłącznie z autoryzowanych sklepów: Google Play i App Store.

- Zawsze blokuj dostęp do telefonu i komputera. Zabezpiecz telefon hasłem, wzorem, odciskiem palca lub Face ID.

- W razie utraty karty lub telefonu z aktywną aplikacją – od razu je zablokuj. Kartę możesz zablokować przez bankowość internetową lub mobilną, a aplikację przez infolinię banku.

Podejrzany kontakt

- Zastanawia Cię wiadomość o dziwnym zamówieniu lub zaległej płatności? Przed podjęciem czynności w niej wskazanej skontaktuj się z biurem obsługi klienta firmy, która wysłała tę wiadomość.

- Nie otwieraj załączników w niespodziewanych mailach, jeśli nie wiesz co może w nich być.

- Nie klikaj w linki i nie pobieraj żadnych aplikacji, jeśli nie znasz nadawcy wiadomości.

- Dokładnie czytaj powiadomienia o transakcjach, w tym SMS-y – jeśli coś się nie zgadza, nie zatwierdzaj operacji.

- Jeżeli dzwoni do Ciebie przedstawiciel banku, ale nie masz pewności, że nim jest – zerwij połączenie. Potem samodzielnie zadzwoń na naszą infolinię.

- Nie przekazuj kodu BLIK nikomu, nawet znajomemu.

- Kupujesz w nowym sklepie? Poszukaj opinii na jego temat (z różnych źródeł) i sprawdź czy adres sklepu na pasku przeglądarki jest zgodny z nazwą sklepu.

- Nie podawaj PIN-u do karty podczas zakupów w internecie. Do potwierdzenia transakcji kartą w internecie nigdy nie jest wymagane podanie PIN.

- Jeśli płacisz kartą płatniczą w sklepie internetowym, który obsługuje 3D Secure, wymagane może być dodatkowe potwierdzenie transakcji. Takie zakupy potwierdzisz na dwa sposoby: w aplikacji mobilnej SGB Mobile lub przez udzielenie odpowiedzi na pytanie weryfikacyjne oraz podanie hasła 3D Secure (jednorazowego kodu SMS), które otrzymasz na numer telefonu komórkowego podany przez Ciebie do kontaktu w Twoim Banku.

Warto się zapoznać z OUCH! na stronach cert.pl

OUCH! To cykliczny, darmowy zestaw porad bezpieczeństwa dla użytkowników komputerów. Każde wydanie zawiera krótkie, przystępne przedstawienie wybranego zagadnienia z bezpieczeństwa komputerowego wraz z listą wskazówek jak można chronić siebie, swoich najbliższych i swoją organizację. Przeczytaj i przekaż dalej!

W latach 2020-2021 pojawiły się poradniki dotyczące:

- 05/2021 Ataki i oszustwa telefoniczne

- 04/2021 Prywatność – chroń swoje cyfrowe życie

- 03/2021 Kradzież tożsamości – ochroń się przed nią

- 02/2021 Zhakowali mnie. Co teraz?

- 01/2021 Bezpieczna domowa sieć WI-Fi

- 12/2020 Cyfrowa luka pokoleniowa

- 11/2020 Ataki socjotechniczne

- 10/2020 Fake News

- 09/2020 Bezpieczeństwo dzieci online

- 08/2020 Bezpieczeństwo wideokonferencji

- 07/2020 Ransomware

- 06/2020 Projektowanie bezpieczeństwa sieci domowej

- 05/2020 Moc aktualizacji

- 04/2020 Menedżer haseł

- 03/2020 Wiosenne porządki

- 02/2020 Prywatność serwisów społecznościowych

- 01/2020 Cyfrowa spuścizna

W trosce o bezpieczeństwo przypominamy o podstawowych zasadach bezpiecznego korzystania z bankowości elektronicznej banku (I-Bank):

- Nie udostępniaj nikomu loginu i hasła do systemu bankowości elektronicznej.

- Cyklicznie zmieniaj hasło do logowania w systemie bankowości elektronicznej.

- Nie otwieraj podejrzanych linków w otrzymanych wiadomościach e-mail i SMS.

- Zainstaluj i aktualizuj oprogramowanie antywirusowe, które może uchronić komputer i urządzenia mobilne przed wirusami oraz oprogramowaniem szpiegującym. Na bieżąco aktualizuj system operacyjny urządzenia oraz cyklicznie skanuj każde urządzenie programem antywirusowym.

- Cyklicznie sprawdzaj, czy numery rachunków w przelewach zdefiniowanych nie uległy podmianie.

- Przed potwierdzeniem transakcji zawsze weryfikuj zgodność numeru konta, na które przelewasz środki pieniężne z numerem odbiorcy oraz numerem, który jest w kodzie potwierdzającym transakcję, przekazanym z wykorzystaniem SMS (jeżeli ta funkcjonalność jest udostępniona).

- Na bieżąco przeglądaj historię rachunku i operacji na każdej karcie płatniczej pod kątem podejrzanych transakcji. Jeżeli jest to możliwe, to włącz powiadomienia SMS o każdej wykonywanej transakcji.

- Nie kopiuj numerów rachunków bankowych do przelewów („kopiuj-wklej”), ale wpisuj je samodzielnie i dokładnie weryfikuj.

- Nie korzystaj z bankowości elektronicznej za pośrednictwem niesprawdzonych połączeń (np. publicznej WiFi).

- Zadbaj, aby każde używane oprogramowanie pochodziło z legalnego i zaufanego źródła.

- Jeżeli zaobserwujesz nietypowe lub podejrzane działania, niezwłocznie zgłoś ten fakt do banku,

Ważna informacja bezpieczeństwa:

W Polsce zostaje odnotowanych coraz więcej przypadków włamań na bankowość elektroniczną przy użyciu specjalnego oprogramowanie (wirusa), które umożliwia zdalne przejęcie kontroli nad komputerem klienta oraz podejrzenie: identyfikatora, hasła i kodu PIN do klucza cyfrowego. Następnie atakujący wyczekuje na chwilę, gdy klient pozostawi klucz cyfrowy włożony do portu USB komputera i zdalnie wykonuje z tego komputera przelewy na własne konto. Działanie tego wirusa jest porównywalne do działania programów TeamViewer lub Ammyy Admin z tą różnicą, że połączenie odbywa się bez zgody klienta oraz na ekranie klienta nie są widoczne rezultaty działań włamywacza. W związku z powyższym stosuj się do zasad przedstawionych powyżej zwłasza w zakresie używania aktualnych zabezpieczeń antywirusowych oraz zwracania szczególnej uwagi na załączniki poczty e-mail.

Ponadto zaleca się wkładanie klucza cyfrowego do portu USB jedynie w momencie dokonywania podpisu elektronicznego oraz wyjęcie klucza z portu od razu po dokonaniu podpisu. Klucz cyfrowy powinien znajdować się w porcie USB jedynie w momencie dokonywania podpisu cyfrowego i nie zaleca się, aby znajdował się on w porcie USB np. podczas wypełniania formularza przelewu, sprawdzania stanu konta, przeglądania historii

transakcji itp.

Ponadto informujemy, iz w przypadku zaistnienia poniższego zdarzenia prosimy o kontakt osobisty lub telefoniczny z bankiem:

1. Skontaktuje się z Panem/Panią osoba podająca się za pracownika banku z informacją np. o zablokowaniu dostępu do rachunku, potrzebie wykonania pilnego przelewu, wygranej w konkursie, pomyłce w treści przelewu i nakłaniać będzie do podania danych osobowych lub innych wrażliwych informacji /UWAGA!! PRACOWNICY BANKU NIE WYKONUJĄ TAKICH ROZMÓW TELEFONICZNYCH/

2. Otrzymacie Państwo korespondencję dot. zmiany rachunku i konieczności wykonania testowego przelewu na wskazany rachunek, konieczności skontaktowania się pod wskazany numer telefonu /UWAGA!!! BANKU NIGDY NIE ŻĄDA OD KLIENTA WYKONYWANIA TESTOWYCH PRZELEWÓW /

3. Otrzymacie państwo niespodziewany e-mail z banku z informacją o promocji, ofercie w załączniku, zamiast którego zainstaluje sie złosliwe oprogramowanie i w konsekwencji przejęcie komputera przez hackera /UWAGA!!! BANK NIE STOSUJE TEJ FORMY PROMOCJI SWOICH USŁUG I PRODUKTÓW/

4. Otrzymacie Państwo informację SMS/MMS z prośbą o podanie z jakiejkolwiek przyczyny danych osobowych /UWAGA!!! BANK NIE STOSUJE TAKIEJ FORMY KOMUNIKACJI Z KLIENTEM/

5. Odnajdziecie Państwo nieznanego pochodzenia nośnik danych jak USB/CD/DVD, którego podłączenie do komputera może spowodować zainstalowanie złośliwego oprogramowania i w konsekwencji przejęcia komputera przez hackera /UWAGA!!! PROSIMY O ZACHOWANIE SZCZEGÓLNEJ OSTROŻNOŚCI W TAKICH PRZYPADKACH/

Aktualne informacje dostępne na portalu cert.pl:

Slave, Banatrix i maile od Poczty Polskiej – W marcu 2015 firma S12sec poinformowała o nowym koniu trojańskim atakującym użytkowników polskiej bankowości elektronicznej. Nazwali to zagrożenie “Slave”, wywodząc nazwę z jednej ze ścieżek do dołączonych bibliotek, którą znaleźli w analizowanej próbce.

Złośliwe oprogramowanie udaje akta “afery podsłuchowej” – Niedawny wyciek dokumentów związanych z aferą podsłuchową stał się pretekstem do łatwiejszych ataków socjotechnicznych na użytkowników polskiego Internetu. W jednym z takich przypadków plik o nazwie AKTA

CAŁE 1-20.exe, mający udawać akta związane ze śledztwem, tak naprawdę jest złośliwym oprogramowaniem z dosyć szerokim wachlarzem możliwości. Logowanie wciśniętych klawiszy, rozprzestrzenianie się przez dyski przenośne czy kradzież zapisanych w przeglądarkach i rejestrze systemu haseł to tylko niektóre z nieprzyjemności, jakie możemy napotkać uruchamiając wspomniany plik.

Malware na Windows i Android w jednej kampanii W dniu 7 maja 2015 zaobserwowaliśmy kolejną kampanię mailową, w której atakujący używał loga i nazwy Poczty Polskiej. Maile rzekomo miały informować o nieodebranej paczce, ale w rzeczywistości zawierały link, który po wielu przekierowaniach doprowadzał do pliku exe bądź apk (w zależności od używanej przeglądarki). Poniżej prezentujemy dokładną analizę zagrożenia zarówno na systemy Windows jak i Android.

Betabot w Twoich wezwaniach do zapłaty – W ciągu ostatnich kilku dni zaobserwowaliśmy kampanię atakującą tylko polskich użytkowników Internetu za pomocą wiadomości e-mail zawierających złośliwe oprogramowanie. Pobiera ono bota o nazwie Betabot, który następnie przekazuje cyberprzestępcy pełną kontrolę nad komputerem ofiary. Celem atakującego jest zdobycie danych oraz zainstalowanie dodatkowych rodzajów malware’u, które potrafią na przykład podmienić numer rachunku bankowego na stronie bankowości elektronicznej. Poniżej znajduje się opis szczegółów kampanii, a także użytego złośliwego oprogramowania.

Kolejna kampania ataków na routery klienckie – Badając incydenty zgłoszone przez użytkowników, odkryliśmy kolejną kampanię ataków na bankowość internetową prowadzoną poprzez przejmowanie routerów klienckich.

Metoda ta znana jest od ponad roku, polega na przejęciu kontroli nad domowym routerem ofiary i zmianie ustawień serwerów DNS. Router przydzielający adresy w domowej sieci komputerom i urządzeniom przenośnym, podaje też ustawienia serwerów DNS, i w ten sposób użytkownicy lokalnej sieci zaczynają używać serwerów DNS kontrolowanych przez przestępców. Serwery te działają tak jak serwery legalne, z jednym wyjątkiem – kiedy użytkownik otwiera stronę banku, zamiast niej kierowany jest na serwer pośredniczący, udający stronę banku. Strona ta nie jest prawdziwą stroną banku i użytkownik loguje się do banku pozostając pod kontrolą przestępców, którzy wykorzystują jego dostęp do wyprowadzenia pieniędzy z konta.